Alertan por versiones de Telegram y Signal con software espía en Google Play… ¡ten cuidado!

Aplicaciones de mensajería instantánea como Telegram y Signal tienen versiones modificadas conocidas como ‘mods‘. Estas apps alternativas “deben manejarse con precaución“, según la compañía de ciberseguridad Kaspersky, la cual identificó un software espía en ambas plataformas desde Google Play.

- Aunque las versiones de estas apps con software espía ya no están disponibles, los investigadores aseguran que puede haber usuarios que continúan usando estas modificaciones de mensajería “rápidas y fáciles” que exponen todos sus mensajes a miradas indiscretas.

¡Alertan por estas versiones de Telegram!

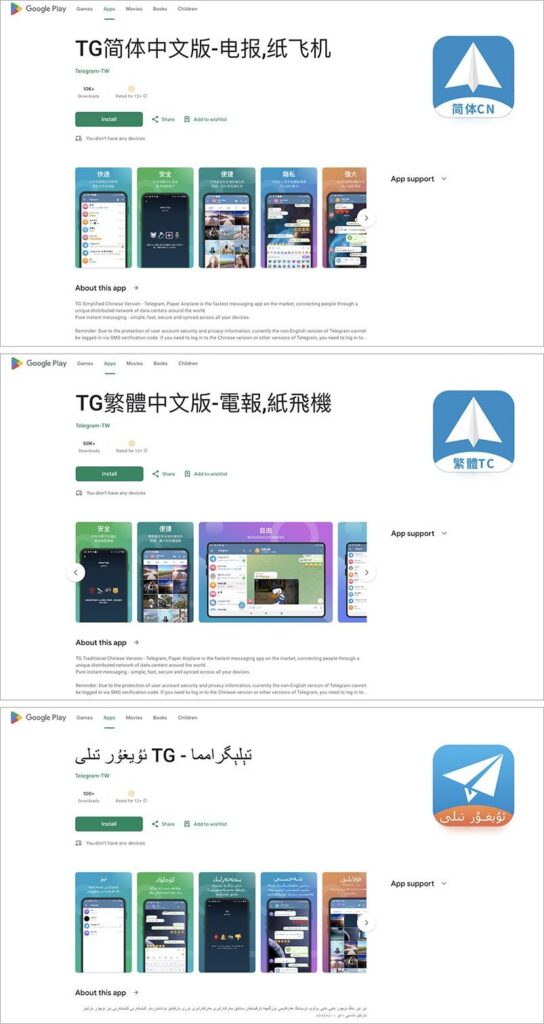

Los investigadores de Kaspersky descubrieron varias aplicaciones infectadas con software espía en Google Play. Estas apps, halladas el 8 de septiembre, tenían la apariencia de ser versiones de Telegram en uigur, chino simplificado y chino tradicional.

Las descripciones están escritas en estos idiomas y contienen imágenes similares a las de la página oficial de Telegram en Google Play. Para persuadir a los usuarios de que descarguen estos ‘mods‘, el desarrollador afirma que funcionan más rápido que otros clientes gracias a una red distribuida de centros de datos en todo el mundo.

A simple vista, estas aplicaciones parecen ser clones de Telegram en toda regla con una interfaz localizada. “Todo se ve y funciona casi igual que la app real“, dicen los expertos. Sin embargo, también descubrieron que contenían un módulo adicional a las modificaciones de un ‘mod‘ convencional.

El módulo adicional supervisa constantemente lo que sucede en el servicio de mensajería y envía una gran cantidad de datos al servidor central de los creadores de software espía, entre ellos:

- Todos los contactos

- Mensajes enviados y recibidos con archivos adjuntos

- Nombres de chats/canales

- Nombre y número de teléfono del propietario de la cuenta

- Toda la correspondencia del usuario

Incluso, esta versión modificada de Telegram identifica si un usuario cambia su nombre o número de teléfono. “Esta información también se envía a los atacantes“, dice la empresa de ciberseguridad.

También hay versiones maliciosas de Signal en Google Play

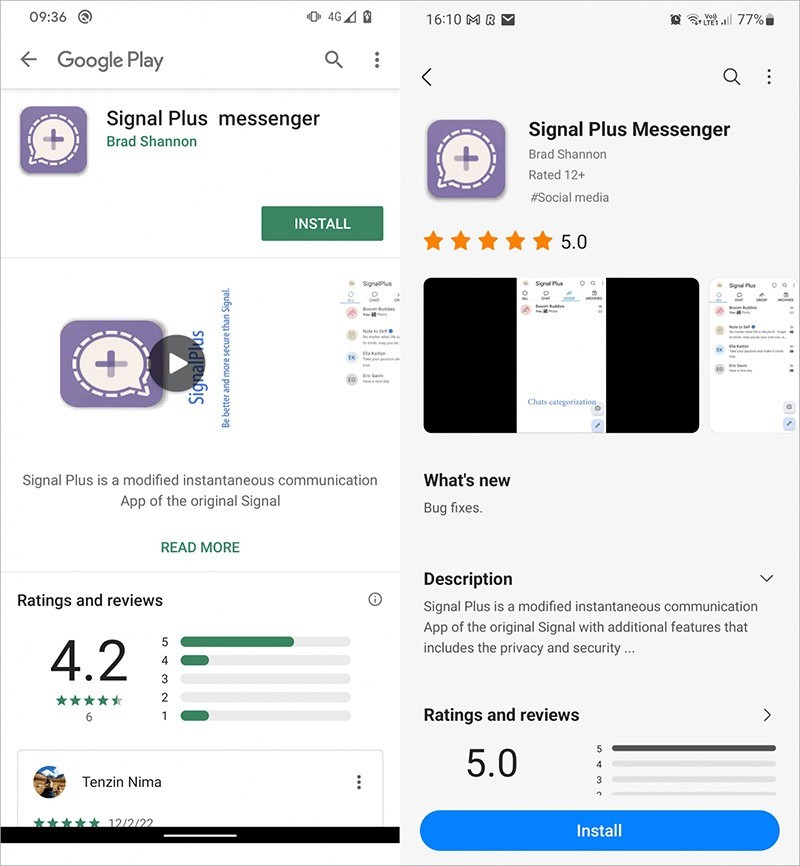

El 30 de agosto pasado, la empresa de antivirus ESET identificó una versión infectada de Signal en Google Play y Samsung Galaxy Store, llamada Signal Plus Messenger. Por dentro, esta app equivalía a la plataforma original casi por completo; sin embargo, su código abierto estaba “aromatizado” con aditivos maliciosos, según los investigadores.

Esta app con software espía, publicadoa en julio de 2022 y eliminado en mayo de 2023, robaba información del celular de la víctima directamente y permitía a los atacantes iniciar sesión en la cuenta de Signal de la víctima desde sus propios dispositivos sin que los descubrieran, después de lo cual podían leer toda la correspondencia casi en tiempo real.

Flygram: la variante de Telegram similar a Signal Plus Messenger

Los creadores de Signal Plus Messenger también desarrollaron otra versión de software espía de Telegram: FlyGram. A diferencia de las variantes ya mencionadas, esta no pretendía ser oficial, sino que se posicionaba como un cliente alternativo de la app en Google Play y la Samsung Galaxy Store.

- FlyGram apareció en Google Play en julio de 2020 y permaneció allí hasta enero de 2021.

FlyGram aprendió a robar contactos, historial de llamadas, una lista de cuentas de Google y otra información del teléfono inteligente de la víctima, así como a hacer “copias de seguridad” de la correspondencia para almacenarla en el servidor de los atacantes.

Consejos para no caer en las versiones maliciosas de Telegram y Signal

Los expertos de Kaspersky ofrecen las siguientes recomendaciones para no caer en los ‘mods‘ de Telegram y Signal que traen consigo un software espía:

- Utilizar siempre las tiendas oficiales de apps para descargarlas, pese a que puede haber algunas infectadas ahí.

- Los clientes alternativos para mensajeros populares (‘mods’) deben tratarse con extrema precaución, pues el código abierto permite a cualquiera crear modificaciones maliciosas.

- Antes de instalar aplicaciones oficiales de las tiendas oficiales, hay que examinar de cerca la página y asegurarse de que sea real; presta atención no solo al nombre, sino también al desarrollador y la descripción.

- Leer las críticas negativas de los usuarios; si hay un problema con una aplicación, lo más probable es que alguien ya lo haya detectado y escrito al respecto.

- Descargar protecciones y antivirus antes de descargar cualquier aplicación en el celular.

¿Qué son los ‘mods’?

Las aplicaciones modificadas, conocidas como ‘mods‘, a menudo proporcionan a los usuarios funciones y capacidades que no están disponibles en los clientes oficiales.

Apps como WhatsApp desaprueban y prohíben metódicamente los ‘mods’ en las tiendas oficiales de aplicaciones. Sin embargo, otras aplicaciones como Telegram alientan su creación, según Kaspersky, aumentando también el riesgo de adquirir troyanos.

[Te recomendamos: Virus bancarios atacan a clientes de estos bancos. ¡Ten cuidado!]

A pesar de la tajante postura de WhatsApp, investigadores de ESET también reconocieron una versión de esta aplicación destinada al robo de criptomonedas. “Funciona falsificando las direcciones de la criptomoneda en los mensajes para interceptar las transferencias entrantes”, dijeron en marzo de 2023.