Microsoft Office 2017: una vulnerabilidad afecta a los usuarios… ¡te atacan con correos maliciosos!

Expertos identificaron un exploit que se aprovecha de una vulnerabilidad de Microsoft Office 2017. Esta flaqueza es utilizada por cibercriminales para distribuir distintos tipos de malware a través de correos electrónicos maliciosos, según la empresa de ciberseguridad ESET.

- Un exploit es un código que se aprovecha de una vulnerabilidad o fallo de seguridad en una aplicación o sistema y que suele ser utilizado como llave para acceder a los sistemas de una víctima y realizar otra acción maliciosa.

¿Cómo atacan a los usuarios con Microsoft Office 2017?

CVE-2017-11882 es una vulnerabilidad en el editor de ecuaciones de Microsoft Office 2017, según el ESET Threat Report del segundo semestre de 2023.

El código del exploit permite a los ciberatacantes abusar de la vulnerabilidad y realizar acciones maliciosas, tales como:

- Descargar troyanos de acceso remoto

- Ransomware

- Mineros de criptomonedas

- Diferentes tipos de malware, como:

- Agent Tesla

El cibercriminal crea un archivo malicioso que, principalment,e es enviado por correo electrónico, y luego debe lograr que la posible víctima lo abra.

En caso de que sea abierto, si la víctima no tiene instalado el parche de seguridad contra esta vulnerabilidad, el atacante podrá ejecutar código con los privilegios del usuario.

“Si la víctima tenía privilegios de administrador, el ciberatacante podrá desde instalar programas hasta borrar datos“, alertan los expertos de ESET en un comunicado.

¿Cómo te atacan por la vulnerabilidad de Microsoft Office 2017?

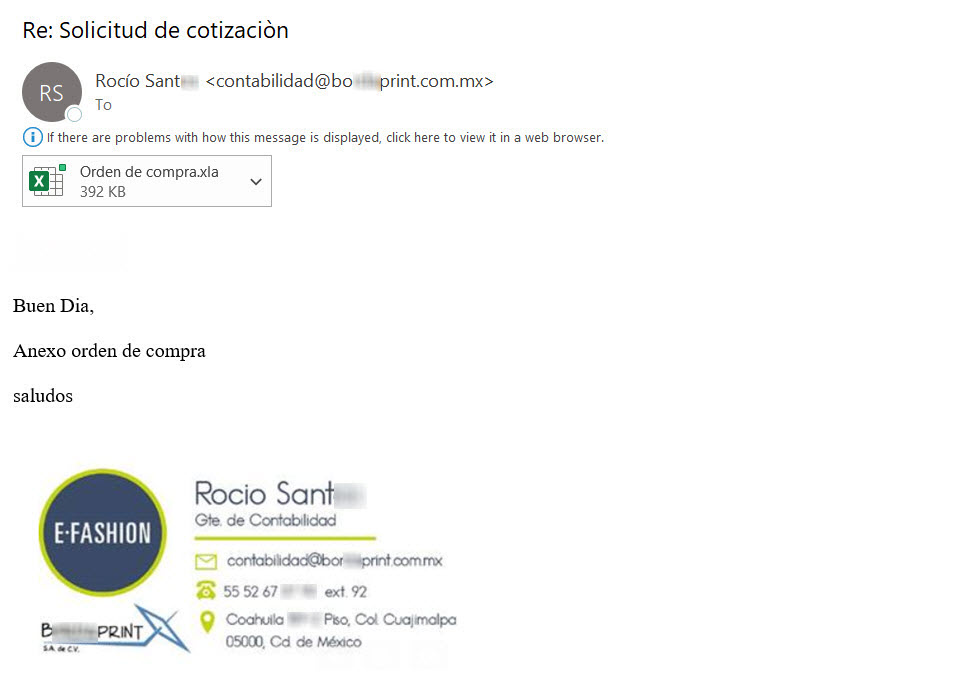

Los expertos de ESET ofrecieron un ejemplo de cómo los ciberatacantes pueden utilizar la vulnerabilidad de Microsoft Office 2017. Se intenta distribuir esta amenaza a través de un correo, con un archivo Excel como adjunto.

El correo malicioso puede utilizar el nombre y hasta el puesto de trabajo de una persona real, despistando a los usuarios que quieren conformar la legitimidad del mismo.

Los cibercriminales no utilizan una dirección de correo apócrifa, pues los atacantes detrás de esta campaña utilizaron la técnica de email spoofing para que los ataques sean más difíciles de detectar.

- El email spoofinh permite ocultar la verdadera dirección del remitente en un correo malicioso y sustituirla por una legítima suplantando la identidad de una empresa o un usuario al utilizar un dominio auténtico.

¡La vulnerabilidad de Microsoft Office 2017 es de las más explotadas en Latinoamérica!

Pese a ser una vulnerabilidad que data de 2017, y para la cual existen parches de seguridad, el exploit de Microsoft Office representa una de las vulnerabilidades más relevantes durante 2023.

“Esto puede ser consecuencia de diversos factores, como la falta de inversión para realizar el parcheo de seguridad, el desaconsejable uso de software pirata, o simplemente de no estar al tanto de esta vulnerabilidad o pensar erróneamente que no conlleva ningún riesgo”.

ESET (Welivesecurity)

En diciembre de 2022, esta vulnerabilidad también se encontraba en el top de las más explotadas en la región: más del 20% de las detecciones para correos de phishing correspondieron a la explotación de esta vulnerabilidad.

[TE RECOMENDAMOS: Jigsaw: la herramienta de Google para evitar ser víctima de fraude]

Incluso en 2020 esta vulnerabilidad también aparecía en el top de las más explotadas por los cibercriminales. También en 2018, había impactado especialmente a Perú y Argentina, cada uno con el 22% de las detecciones latinoamericanas.

Los riesgos que corre la gente y las empresas por CVE-2017-11882

La principal preocupación para los expertos de ESET son troyanos de acceso remoto. “En la mayoría de los correos que hemos observado, el archivo malicioso se distribuye a través de archivos Excel adjuntos”, señalan

También fue utilizada para distribuir amenazas como Agent Tesla, con el objetivo de robar contraseñas del navegador, registrar pulsaciones del teclado de la víctima y contenido del portapapeles, según casos compartidos en X (antes Twitter).

En mayo de 2023, el Laboratorio de ESET analizó un correo malicioso que utiliza el nombre “Banco Monex” -entidad bancaria de México- que explotaba la vulnerabilidad para ejecutar código malicioso de forma remota en el sistema afectado.

Otro caso de 2023 fue el de Lokibot, malware con características de troyano que roba información confidencial de los equipos comprometidos, tales como:

- Nombres de usuario

- Contraseñas

- Billeteras de criptomonedas

Finalmente, Donot Team realizó ataques a lo largo de 2020 y 2021, dirigidos a entidades gubernamentales y militares en varios países del sur de Asia, explotando esa misma vulnerabilidad para desplegar malware.

¿Cómo protegerse del exploit peligroso?

El primer paso es incorporar el hábito de mantener actualizado todo software y hardware con las últimas actualizaciones de seguridad.

- Son estas actualizaciones las que contienen parches que corrigen los fallos de seguridad que suelen ser aprovechados por los cibercriminales.

[TAMBIÉN LEE: Los riesgos inminentes de no actualizar el celular: “El ciberatacante tendría control total para espiar”]

También se recomienda aprender a reconocer correos de phishing, ya sea verificando la dirección del remitente y otros elementos para determinar si una comunicación que llega a la bandeja de entrada es falsa.

“No se recomienda descargar ni abrir archivos adjuntos incluidos en correos que llegan de manera inesperada y/o no solicitada de parte de remitentes desconocidos, como tampoco abrir enlaces incluidos en este contexto”, alerta ESET.

Por último, siempre es aconsejable tener instalado en la computadora y el dispositivo móvil un software antimalware que detecte y bloquee cualquier correo sospechoso a tiempo.