“EvilVideo”: detectan estafa que afecta a usuarios de Telegram, distribuyen malware disfrazado de videos

Investigadores de la compañía de ciberseguridad, ESET, descubrieron un “ataque de día cero” que circulaba a través Telegram en dispositivos Android y aprovechaba una vulnerabilidad denominada EvilVideo, permitiendo a los atacantes enviar archivos maliciosos camuflados como videos.

Cabe destacar que Telegram parcheó la vulnerabilidad, que funcionaba en las versiones 10.14.4 y anteriores de Telegram para Android, según informó ESET este 22 de julio a través de su portal “WeLiveSecurity“.

El equipo de la aplicación de mensajería instantánea aclaró: “Recibimos un informe sobre este exploit el 5 de julio y el 9 de julio se implementó una solución del lado del servidor para proteger a los usuarios en todas las versiones de Telegram“.

¿Qué es y cómo funciona EvilVideo?

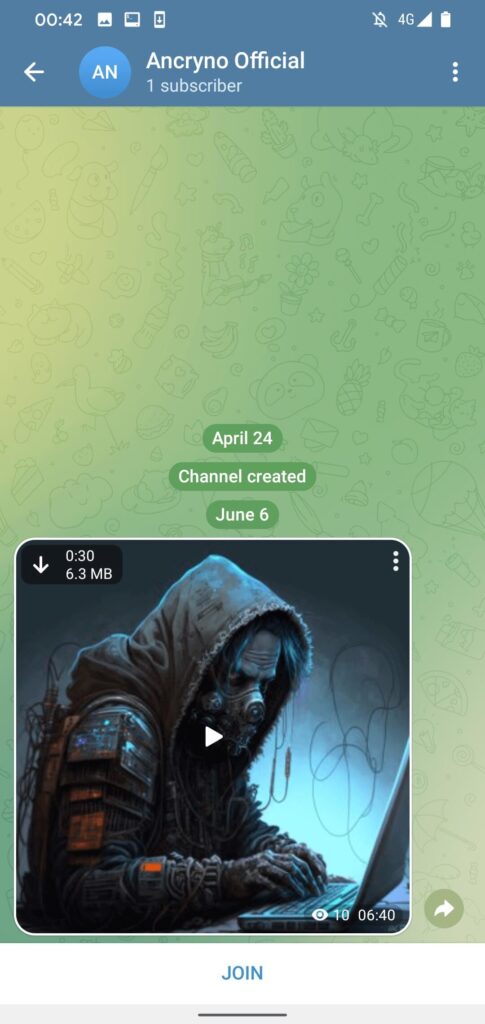

EvilVideo apareció a la venta en un foro de piratería el 6 de junio de 2024 y, posteriormente, descubierto por investigadores de ESET. A través de un video, un especialista describió cómo funciona este ciberataque:

- Aparece una conversación desconocida en Telegram con un archivo de video

- El video se descarga automáticamente

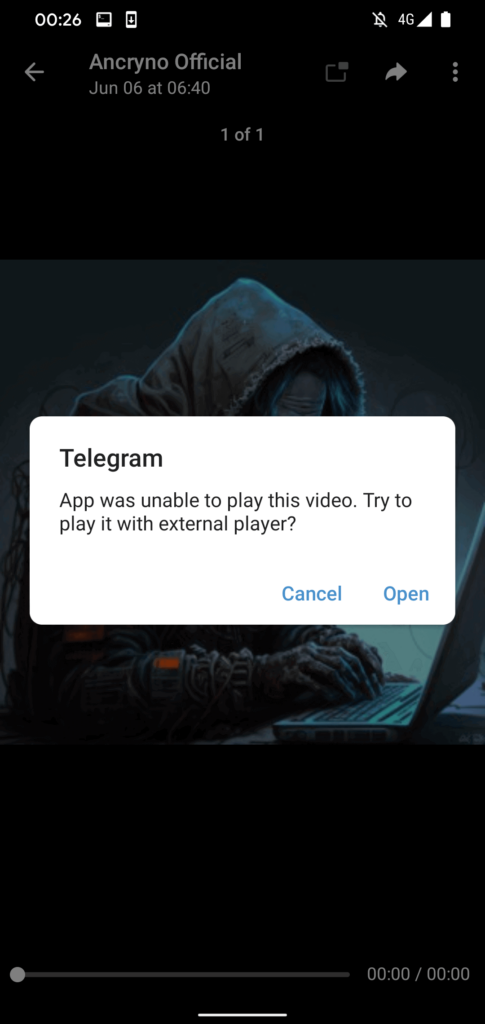

- Al tratar de reproducirlo, aparece una ventana notificando al usuario que debe usar una tercera aplicación para reproducir el video

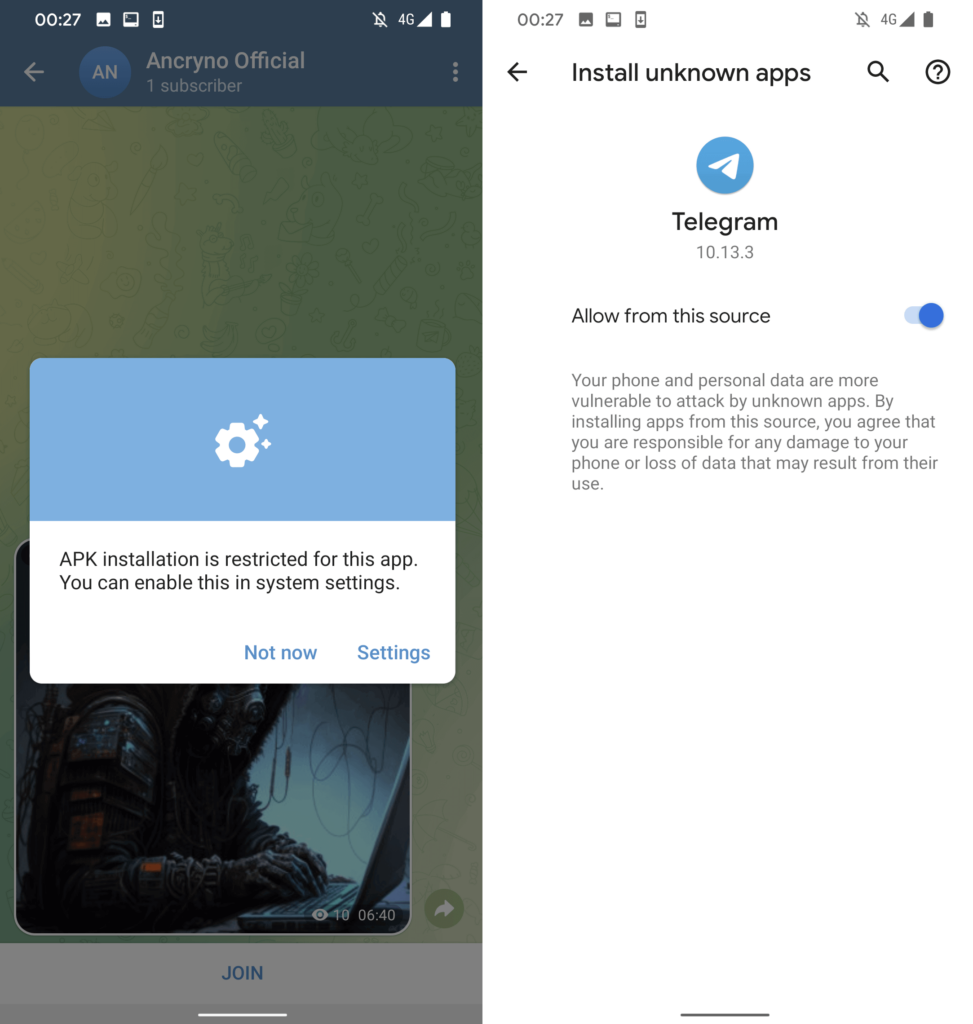

- Telegram pedirá un permiso para instalar aplicaciones desconocidas

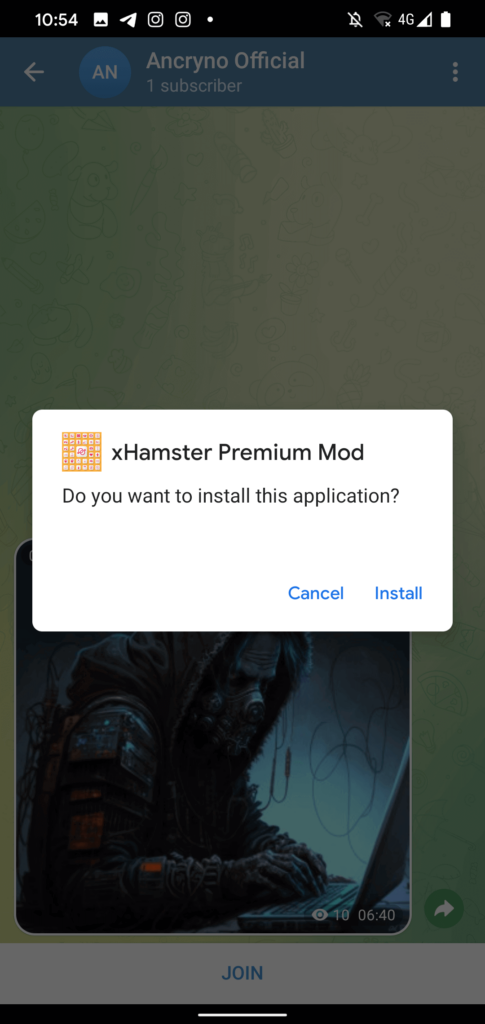

- Al volver a presionar el video, se pedirá descargar una aplicación que, en realidad, es malware

- Este exploit requiere que los usuarios abran el video, ajusten la configuración de seguridad de Android y luego instalen manualmente una “aplicación multimedia” de aspecto sospechoso, aclara Telegram.

Utilizando el exploit para abusar de una vulnerabilidad, los atacantes podían compartir cargas maliciosas para Android a través de canales, grupos y chat de Telegram, y hacerlas aparecer como archivos multimedia.

- EvilVideo no funciona en la versión web de la app de mensajería instantánea ni en la aplicación de escritorio para Windows, según constataron los expertos de ESET.

Hasta el momento, la empresa de ciberseguridad tampoco ha logrado identificar a la banda criminal detrás de EvilVideo.

[TE RECOMENDAMOS: Telegram incorpora “Copilot”, la IA de Microsoft]

Paso a paso para identificar la vulnerabilidad

Las versiones de Telegram 10.14.4 y anteriores eran vulnerables al exploit. Para la versión 10.14.5 se corrigió, según ESET; el hallazgo es que, probablemente, EvilVideo se creó utilizando la API de Telegram.

“Permite a los desarrolladores subir archivos multimedia creados específicamente a los chats o canales de Telegram mediante programación”, advirtieron los expertos.

El exploit parece depender de que el atacante genere una carga útil que muestre una aplicación de Android como una vista previa multimedia, según ESET. Una vez compartida en el chat, la carga maliciosa aparece como un vídeo de 30 segundos.

Los archivos multimedia recibidos a través de Telegram están configurados para descargarse automáticamente. Esto significa que los usuarios descargarán la carga maliciosa una vez que abran la conversación en la que se compartió.

- La opción se puede desactivar manualmente, en cuyo caso, la carga se puede descargar pulsando el botón de descarga situado en la esquina superior izquierda del video compartido.

Si el usuario intenta reproducir el “video”, Telegram muestra un mensaje de que no puede reproducirlo y sugiere utilizar un reproductor externo.

Se trata de una advertencia original de Telegram que se encontró en el código fuente de la aplicación legítima para Android; “no ha sido creada ni empujada por la carga maliciosa”, según la compañía.

Sin embargo, si el usuario pulsa el botón Abrir en el mensaje mostrado, se le pedirá que instale una aplicación maliciosa disfrazada como el reproductor externo antes mencionado.

- Antes de la instalación, Telegram pedirá al usuario que habilite la instalación de apps desconocidas.

En este punto, la app maliciosa en cuestión ya ha sido descargada como el aparente archivo de vídeo, pero con la extensión .apk.

La vulnerabilidad la que hace que el archivo compartido parezca un vídeo: la aplicación maliciosa real no se alteró para hacerse pasar por un archivo multimedia, lo que sugiere que lo más probable es que se aprovechara el proceso de carga.

“Desafortunadamente, no pudimos replicar el exploit, solo inspeccionar y verificar la muestra compartida por el vendedor”, remató ESET.