¡Cuidado con BabyLockerKZ! Alertan por peligroso ransomware en México

Cisco Talos, empresa de ciberseguridad, descubrió un actor de amenazas con motivaciones financieras que ha estado activo desde 2022. Este ciberatacante ha sido observado recientemente por los especialistas distribuyendo “BabyLockerKZ” una variante del ransomware MedusaLocker.

El atacante tiene como objetivo organizaciones de todo el mundo, aunque la mayoría de las víctimas se encontraban en la Unión Europea (UE), en países sudamericanos y México.

[TE RECOMENDAMOS: ¡Estos criminales se roban la información de las empresas y piden rescate! Así operan en México]

¡Cuidado con las variantes del ransomware MedusaLocker!

La variante de MedusaLocker, identificada por Cisco Talos, es “BabyLockerKZ“, propagada por un ciberatacante que utiliza herramientas de ataque conocidas públicamente.

El responsable también utiliza binarios “living-off-the-land” (LoLBins), es decir, herramientas construidas por el propio atacante para ayudar en el robo de credenciales y el movimiento lateral en organizaciones comprometidas.

“Estas herramientas son en su mayoría envoltorios de herramientas disponibles públicamente que incluyen funcionalidades adicionales para agilizar el proceso de ataque y proporcionan interfaces gráficas o de línea de comandos”.

Cisco Talos

Los expertos descubrieron que el autor de los ataques creó “BabyLockerKZ“, usada en el ataque inicial y que usa URLs de chats y sitios de filtraciones al igual que MedusaLocker, pero con diferencias respecto al ransomware original.

¡Alertan por este atacante que pone en riesgo a los usuarios de México!

El peligroso actor, que no ha sido identificado, está motivado financieramente y podría trabajar como un agente de acceso inicial o un afiliado a un cartel de ransomware que ha operado al menos desde 2022.

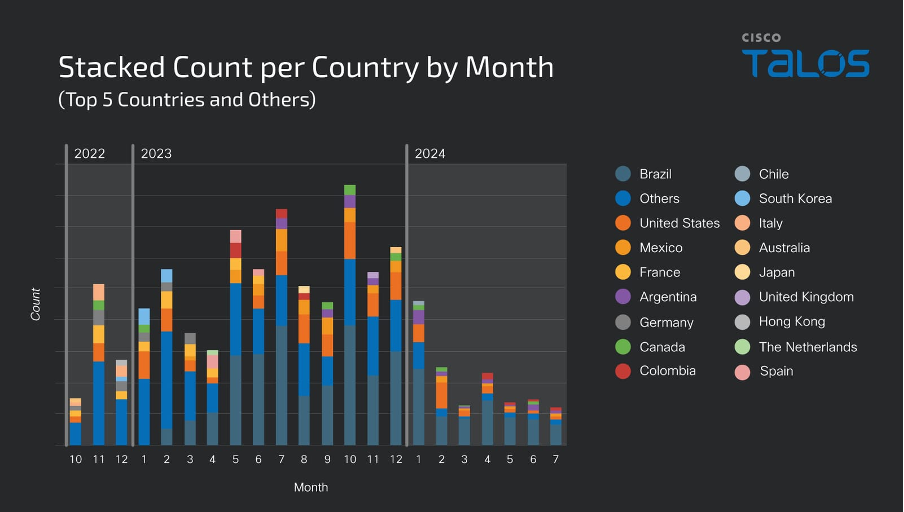

La telemetría de Talos señala que esta amenaza ha atacado a víctimas de todo el mundo. A finales de 2022 y principios de 2023, la mayor parte de las víctimas estaban en países europeos, tales como:

- Francia

- Alemania

- España

- Italia

Desde el primer trimestre de 2023, el enfoque del grupo atacante cambió hacia países latinoamericanos, provocando que el número de víctimas mensuales se duplicara.

- Brasil

- México

- Argentina

- Colombia

El actor ha comprometido constantemente un gran número de organizaciones, a menudo más de 100 por mes, desde al menos 2022. Esto revela la naturaleza profesional y altamente agresiva de los ataques y es coherente con la actividad que esperaríamos de un IAB o afiliado de ransomware.

[TE PODRÍA INTERESAR: Ciberdelincuentes utilizan URLs acortadas para infectar con ‘malware’ a los usuarios]

¿Y cómo opera “BabyLocker”?

Talos señaló que las herramientas empleadas por este cibercriminal permiten estimar el número y los países de origen de las víctimas, proporcionando la visión de una ventana específica de actividad.

Estas herramientas podrían ser exclusivas de “BabyLockerKZ“, cuyo responsable utiliza carpetas de usuario de imágenes, música o documentos de los sistemas comprometidos para almacenar las herramientas de ataque.

El atacante implantaba carpetas como estos ejemplos ofrecidos por Cisco Talos:

- c:\users\<user>\music\advanced_port_scanner_2.5.3869.exe

- c:\users\<user>\music\hrsword\hrsword install.bat

Cabe destacar que el ransomware es un programa malicioso que se usa para extorsionar a usuarios y empresas. Este tipo de ataques impide a las víctimas usar sus dispositivos hasta que hayan pagado un rescate.

Las técnicas más comunes para comenzar los ataques son los correos de phishing, la explotación de vulnerabilidades en Internet y la compra de credenciales comerciadas en tiendas ilegales de contraseñas, según TELMEX-Scitum, empresa de ciberseguridad mexicana ajena al descubrimiento de “BabyLocker”.

¿Cómo detectar y bloquear este ransomware?

Los especialistas de Cisco Talos enumeraron las formas en que las organizaciones pueden detectar y bloquear esta amenaza.

- Los endpoints seguros (dispositivos informáticos remotos que se comunican a través de una red a la que está conectado, según la empresa española ICM) son ideales para prevenir la ejecución del malware.

- El escaneo web impide el acceso a sitios web maliciosos y detecta el malware utilizado en estos ataques.

- La protección avanzada para resguardar bandejas de entrada puede bloquear correos electrónicos maliciosos enviados por actores de amenazas como parte de su campaña.

- Los firewalls pueden detectar actividad maliciosa asociada a esta amenaza.

- Los analíticos de red y de nube revisan el tráfico de red y alertan a los usuarios de actividades potencialmente no deseadas en todos los dispositivos conectados.

- El análisis seguro de malware identifica binarios maliciosos e incorpora protección a lo largo y ancho de la red.

- Las puertas de enlace seguro a internet (SIG) bloquean la conexión de los usuarios a dominios y URL maliciosos, tanto si los usuarios están dentro como fuera de la red corporativa.

- Los dispositivos web seguros bloquean automáticamente los sitios potencialmente peligrosos y comprueba los sitios sospechosos antes de que los usuarios accedan a ellos.

- Adicionalmente, implementar la autenticación multifactor a los usuarios para garantizar que sólo acceden a la red las personas autorizadas.